Wi-Fi Alliance(WFA)의 WPA3 Specification v3.0에 따르면 WPA3-Enterprise의 모드는 총 3가지가 있음

* PMF(Protected Management Frames)는 Cisco에서 Cisco property MFP와 구분하기 위하여 사용하며 표준인 IEEE 802.11w MFP(Management Frame Protection)를 의미합니다.

WPA3-Enterprise 전용 모드

WPA2-Enterprise가 이미 견고하게 잘 만들어졌기 때문에 부족한 PMF만 필수로 추가함(좀 더 정확히는 PMF와 서버 인증서 유효성 검사도 요구하도록 변경)

따라서 PMF를 지원하는 WPA2 STA에서 그대로 연결이 가능함(But, WPA2-Personal은 오프라인 사전 공격 등에 취약해 WPA3-Personal에서 SAE라는 새로운 방식을 사용하기에 WPA2 지원 STA는 연결 불가)

WPA3-Enterprise로 설정되면 PMF(11w) 및 SHA-2 AKM을 필수로 요구함(RSN IE MFPR=1)

* Windows 디바이스의 경우 FT-AKM으로 연결할 경우 PMF Required이더라도 WPA2-Enterprise로 표기되고 있음. (SHA2-AKM with PMF Required으로 연결할 경우 WPA3-Enterprise로 정상적으로 표기됨)

WPA3-Enterprise 전환 모드

PMF를 지원하지 않는 STA를 지원하기 위한 호환성 모드(Legacy SHA-1 AKM과 함께 송출)

WPA2-Enterprise와 같이 송출하며(mixed mode) STA가 PMF를 지원할 경우 WPA3-Enterprise로 그렇지 않을 경우 WPA2-Enteprise로 연결됨(RSN IE MFPC=1, MFPR=0)

WPA3-Enterprise 192-비트 모드

WPA3-Enterprise 192-비트 모드는 PMF가 필수로 요구되며 (RSN IE MFPR=1)

EAP Methods는 EAP-TLS(인증서) 방식을 필수로 요구하며 EAP Cipher Suite는 다음만 사용할 수 있음

TLS_ECDHE_ECDSA_WITH_AES_256_GCM_SHA384 (ECDHE/ECDSA는 P-384 사용)

TLS_ECDHE_RSA_WITH_AES_256_GCM_SHA384 (ECDHE는 P-384 사용, RSA는 3072 이상)

TLS_DHE_RSA_WITH_AES_256_GCM_SHA384 (RSA/DHE는 3072 이상)

보안에 민감한 기업이나 기관에서 사용할 것으로 보이며 WPA3-Enterprise 192-비트 모드를 사용하기 위해서는 AP(WLC)와 STA 그리고 AS(인증 서버, Authentication Server) 모두가 지원해야 함

[!] Fast BSS Transition(FT, 802.11r)의 경우 초기 사양에는 WPA3 지원이 없었으나 현재 v3.0 기준에서는 3가지 모드 모두 FT을 지원함. 그러한 이유로 AP/STA별로 WPA3에서 FT 지원 여부가 다르며 현재 미지원이더라도 추후 소프트웨어 업데이트를 통해 지원할 수 있음

WPA3-Enterprise 192-비트 모드는 기존 AES(CCMP-128)가 아닌 GCMP-256을 사용하고 있으며 아래와 같은 Cipher Suite와 AKM Suite를 사용하고 있음(녹색으로 표기)

| Cipher suite | IEEE 802.11-2020 | |

| OUI | Suite type | Meaning |

| 00-0F-AC | 0 | Use group cipher suite |

| 00-0F-AC | 1 | WEP-40 |

| 00-0F-AC | 2 | TKIP |

| 00-0F-AC | 3 | Reserved |

| 00-0F-AC | 4 | CCMP-128 |

| 00-0F-AC | 5 | WEP-104 |

| 00-0F-AC | 6 | BIP-CMAC-128 |

| 00-0F-AC | 7 | Group addressed traffic not allowed |

| 00-0F-AC | 8 | GCMP-128 |

| 00-0F-AC | 9 | GCMP-256 |

| 00-0F-AC | 10 | CCMP-256 |

| 00-0F-AC | 11 | BIP-GMAC-128 |

| 00-0F-AC | 12 | BIP-GMAC-256 |

| 00-0F-AC | 13 | BIP-CMAC-256 |

| 00-0F-AC | 14 – 255 | Reserved |

| Other OUI or CID | Any | Vendor-specific |

| AKM suite | IEEE 802.11-2020 | |

| OUI | Suite type | Authentication type |

| 00-0F-AC | 0 | Reserved |

| 00-0F-AC | 1 | Authentication negotiated over IEEE Std 802.1X (SHA-1) |

| 00-0F-AC | 2 | PSK (SHA-1) |

| 00-0F-AC | 3 | FT authentication negotiated over IEEE Std 802.1X (SHA-256) |

| 00-0F-AC | 4 | FT authentication using PSK (SHA-256) |

| 00-0F-AC | 5 | Authentication negotiated over IEEE Std 802.1X (SHA-256) |

| 00-0F-AC | 6 | PSK (SHA-256) |

| 00-0F-AC | 7 | TDLS |

| 00-0F-AC | 8 | SAE authentication (SHA-256) |

| 00-0F-AC | 9 | FT authentication over SAE (SHA-256) |

| 00-0F-AC | 10 | APPeerKey Authentication with SHA-256 |

| 00-0F-AC | 11 | Authentication negotiated over IEEE Std 802.1X using a Suite B compliant EAP method supporting SHA-256 |

| 00-0F-AC | 12 | Authentication negotiated over IEEE Std 802.1X using a CNSA Suite compliant EAP Method (SHA-384) |

| 00-0F-AC | 13 | FT authentication negotiated over IEEE Std 802.1X (SHA-384) |

| 00-0F-AC | 14 | Key management over FILS using SHA-256 and AES-SIV-256, or Authentication negotiated over IEEE Std 802.1X |

| 00-0F-AC | 15 | Key management over FILS using SHA-384 and AES-SIV-512, or Authentication negotiated over IEEE Std 802.1X |

| 00-0F-AC | 16 | FT authentication over FILS with SHA-256 and AES-SIV-256 or Authentication negotiated over IEEE Std 802.1X |

| 00-0F-AC | 17 | FT authentication over FILS with SHA-384 and AES-SIV-512, or Authentication negotiated over IEEE Std 802.1X |

| 00-0F-AC | 18 | Reserved (OWE by Wi-Fi Alliance) |

| 00-0F-AC | 19 | FT authentication using PSK (SHA-384) |

| 00-0F-AC | 20 | PSK (SHA-384) |

| 00-0F-AC | 21 – 255 | Reserved |

| Other | Any | Vendor-specific |

Testbed 환경

WLAN: Cisco C9800 (v17.3.4c) with AP3802E (ap3g3)

STA: Windows 11 (Build 22000.527) with Intel AX210 (v22.110.1.1)

AS: Windows Server 2019 NPS (PKI: ADCS)

무선랜 환경은 Cisco C9800와 AP3802E로 테스트 하였으며 클라이언트는 가지고 있는 디바이스 중 Intel AX210가 장착된 PC로 진행

[!] Windows 10 버전 2004 이후 및 Intel WPA3 지원 WLAN의 경우 드라이버 21.90.3 이상 필요 (자세한 내용은 하단 플랫폼별 WPA3 지원 확인)

명령 프롬프트에서 netsh wlan show wirelesscapabilities 입력하고 지원되는지 확인

인증 서버 및 PKI와 관련된 설정은 생략함. 필요한 Cipher Suite만 지원한다면 Cisco ISE, Aruba ClearPass, FreeRADIUS 및 타사 인증 서버 등을 통해서도 사용 가능함

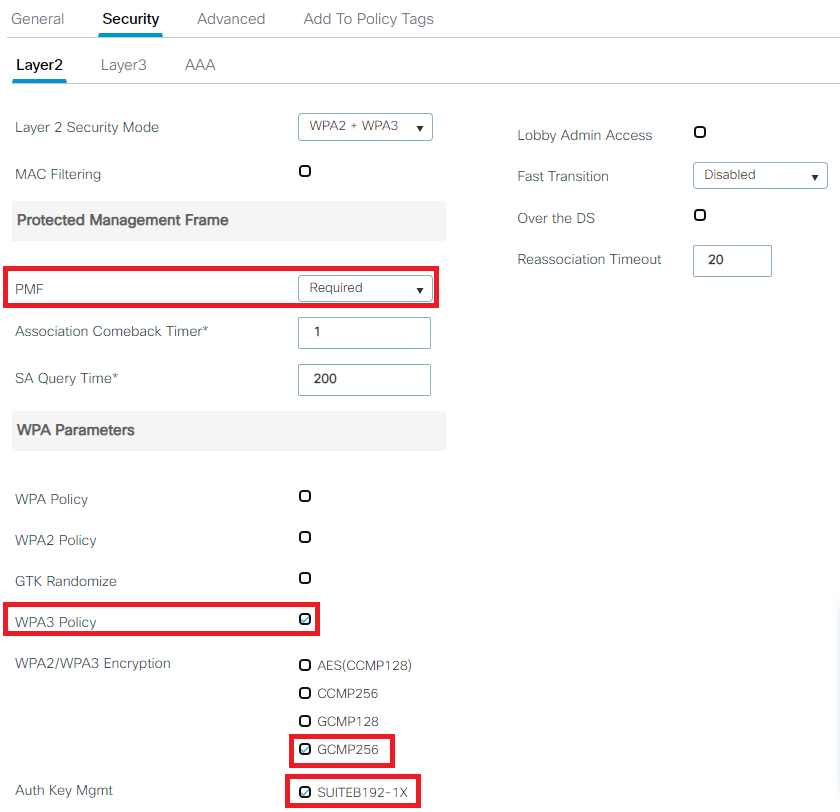

WLAN 설정에서 WPA3 Policy를 선택하고 암호화는 GCMP256, AKM은 SUITEB192-1X를 선택함(PMF는 필수/WPA3 선택 시 자동으로 변경)

[!] Local 모드에서만 지원 (v17.4까지는 Central Association이 켜져 있는 경우 Flex에서도 지원)

[!] 현재 Cisco에서 SUITE-B AKM 사용 시 FT 사용 불가

설정을 완료하고 AP에서 아래와 같이 정상적으로 송출되는 것을 확인할 수 있음

EAP-TLS만 EAP 방법으로 사용할 수 있기에 인증서 배포(설치)를 마치고 무선랜에 연결하면 자격 증명 하단에 "인증서를 사용하여 연결"이 생김

인증에 사용할 인증서를 선택하고 확인

서버 인증서를 확인하고 연결

연결이 완료 후 설정 및 WLC을 통해 확인해보면 WPA3-Enterprise로 정상적으로 연결되었음을 확인할 수 있음

Appendix A. 플랫폼별 WPA3 및 Enhanced Open 지원 여부 (Client-side)

| WPA3-Personal (SAE) | WPA3-Personal (SAE/H2E) | WPA3-Enterprise | Enhanced Open (OWE) | |

| Intel Wireless AC-9K 및 AX 시리즈 드라이버 |

21.10.X 이상 | 22.70.X 이상(Win11) 22.100.X 이상(Win10) |

21.90.3.X 이상 | 21.90.3.X 이상 |

| Microsoft Windows | Windows 10 V1903 이상 | Windows 10 V21H2 이상 또는 Windows 11 V21H2 이상 | Windows 10 V2004 이상 | Windows 10 V2004 이상 |

| Apple iPhone 7 및 이후 모델 iPad 5세대 및 이후 모델 Apple TV 4K 및 이후 모델 Apple Watch Series 3 및 이후 모델 |

iOS 및 iPadOS 13 이상 tvOS 13 이상 watchOS 6 이상 |

알 수 없음 | iOS 및 iPadOS 13 이상 tvOS 13 이상 watchOS 6 이상 (192비트는 iPhone 11 및 이후 출시된 iOS/iPadOS 탑재 모델) |

iOS 및 iPadOS 16 이상의 일부 디바이스* |

| Apple Mac (2013년 후반 및 이후 11ac 이상 탑재) | macOS 10.15 이상 | 알 수 없음 | macOS 10.15 이상 (192비트는 Apple Silicon 탑재 모델) |

macOS 13 이상의 일부 디바이스** |

| Google Android (디바이스별로 지원 유무 다를 수 있음) |

Android 10 이상 | Android 12 이상 | Android 10 이상 | Android 10 이상 |

* iPhone 12 및 이후, iPhone SE 3세대 및 이후, iPad mini 6세대 및 이후, iPad Air 4세대 및 이후, iPad Pro 11-inch 3세대 및 이후, iPad Pro 12-inch 5세대 및 이후

** M1 탑재 Mac: MacBook Pro 14-inch 및 16-inch(2021년 모델), Mac Studio(2022년)

M2 탑재 Mac: MacBook Air(2022년 모델), MacBook Pro 14-inch 및 16-inch(2023년 모델), Mac Mini(2023년 모델)

WPA3 and Wi-Fi Enhanced Open | Android Open Source Project

Protocol security - Apple Support

https://support.apple.com/guide/deployment/how-apple-devices-join-wi-fi-networks-dep3b0448c58

Support for Wi-Fi Protected Access 3 (WPA3) on Intel® Wireless...

Appendix B. 벤더별 WPA3 및 Enhanced Open 지원 여부

Cisco

Platform: AireOS(ME) v8.10+ or C9800 IOS-XE(EWC) v16.12+

AP: 11ac Wave 2+ (GCMP-256 암호화: WPA3-Enterprise 192비트 보안은 일부 AP만 지원: ap3g3, ap1g6a, ap1g6b)

- WPA3-SAE H2E 및 Transition Disable 지원은 C9800 IOS-XE v17.7+

- WPA3-SAE with FT 지원은 C9800 IOS-XE v17.9+

- FlexConnect에서 DOT1X-SHA256 권장은 17.12.3+

- GCMP-256 지원 향상: FlexConnect에서 SuiteB-1X/SuiteB-192X AKM, SuiteB-192X AKM 종속성 제거, SAE-EXT-KEY(SAE with GCMP-256), SAE-EXT-KEY with FT, AP Beacon Protection, OWE with GCMP-256, 다중 Cipher 지원은 IOS-XE v17.15+

ap3g3 : AP2802, AP3802, AP4800, AP1562, IW6300, ESW6300

ap1g6a : C9130AX, C9124AX, C9136I, IW9167, IW9165, CW9164I, CW9166I/D, CW9163

ap1g6b : CW9162I

* SuiteB-192X with FT 지원은 향후 로드맵에 포함됨

* C9800 Central Association 활성화 시 Flex 환경에서도 SAE with iPSK, WPA3-Enterprise 192-bit가 사용 가능하였으나 v17.5 이후로 Central Association이 Deprecated로 사용 불가

Aruba

Platform: ArubaOS or InstantOS v8.4+

AP: 11ac Wave 2+ (300 시리즈 이후)

- Decrypt Tunnel Mode에서 WPA3/OWE 지원 v8.6+

- WPA3 with FT 지원은 v8.7+

- WPA3-CNSA with FT 지원은 v8.8+

Ruckus

Platform: SmartZone v5.2+ or ZoneDirector 10.3+ or Unleashed 200.8+

AP: 11ac Wave 2+ AP

* R310은 예외적으로 SmartZone v5.2+에서 WPA3 지원함(WPA3-Enterprise 192-bit 제외)

'네트워크(Network) > Network 101' 카테고리의 다른 글

| Wi-Fi 최적 채널 설정 (1) | 2024.01.12 |

|---|---|

| Wi-Fi 설정 권장 사항 (0) | 2023.05.23 |

| Fragattacks (0) | 2021.05.12 |

| Diffie-Hellman Groups (DH Groups) (0) | 2021.05.07 |

| TR-069(Technical Report 069) (0) | 2021.05.07 |